ISO zagłosuje nad OpenXML

14 marca 2007, 11:42Międzynarodowa Organizacja Normalizacyjna (ISO) zatwierdziła proponowany przez Microsoft format OpenXML jako wstępną propozycję międzynarodowego standardu. Decyzja taka oznacza, że członkowie ISO będą głosowali nad uznaniem propozycji koncernu za standard.

Firmy pozwane z powodu Visty

20 listopada 2008, 20:05Liczne amerykańskie przedsiębiorstwa zostały pozwane przez swoich pracowników, którzy uważają, że nie zostali wynagrodzeni za część czasu spędzonego w pracy. Zatrudnieni stracili na... zainstalowaniu systemu Windows Vista.

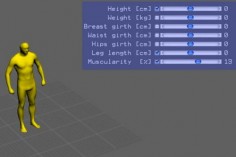

Schudnij w sekundę

13 października 2010, 19:45Niemieccy inżynierowie znaleźli sposób na łatwe i błyskawiczne schudnięcie, przytycie, nabycie muskulatury lub powiększenie biustu. Niestety, tylko na ekranie, ale aktorzy na pewno się ucieszą: koniec diety i siłowni przed zdjęciami.

FBI aresztowało inżyniera Microsoftu

21 marca 2014, 09:04W Seattle FBI aresztowało Aleksa Kibkalo, byłego inżyniera Microsoftu. Jak donosi Seattle Post Intelligencer, Kibkalo pracował w koncernie Gatesa przez siedem lat. W tym czasie miał wykraść tajemnice handlowe firmy, przechwalał się kradzieżą plików Windows 7 oraz wewnętrznego systemu chroniącego oprogramowanie przed piractwem

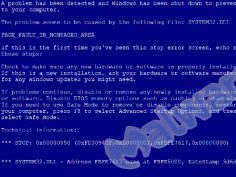

Fałszywy BSOD pomaga wyłudzić pieniądze

4 grudnia 2017, 11:05Użytkownicy Windows są atakowani przez szkodliwy kod, który najpierw wyświetla fałszywy tzw. Niebieski Ekran Śmierci (BSOD), a później pokazuje instrukcję, jak poradzić sobie z problemem. Wszystko zaś po to, by przekonać użytkowników do zakupu Windows Defender Essentials, nieistniejącej w rzeczywistości wersji Windows Defendera

Linuksowe serwery zwalniają?

10 września 2007, 10:58Z danych firmy UBS, która przeprowadziła badania „CIO Pulse” wynika, że spada tempo przyrostu liczby linuksowych serwerów w firmach. Na podstawie wywiadów przeprowadzonych wśród osób odpowiedzialnych za inwestycje w przedsiębiorstwach można stwierdzić, że w przyszłym roku do firm trafi mniej linuksowych serwerów niż w roku obecnym.

Historia Windows - od Windows 1.0 do Windows 7

21 października 2009, 20:46Windows 7 to kolejne już wcielenie flagowego produktu Microsoftu, którego historia obejmuje kilkadziesiąt różnych wersji. Większość posiadaczy komputerów miała do czynienia jedynie z częścią systemów z rodziny Windows.

FBI i afera Carrier IQ

14 grudnia 2011, 07:00Dziennikarz Michael Morisy z serwisu MuckRock.com, powołując się na ustawę FOIA, wysłał do FBI zapytanie ws. programu firmy Carrier IQ, który jest zainstalowany na 140 milionach smartfonów i stał się przyczyną niedawnego skandalu oraz oskarżeń o szpiegowanie użytkowników.

Chrome blokuje torrenty

13 lipca 2015, 08:29Od 10 lipca przeglądarka Chrome blokuje najbardziej znane witryny z torrentami. Jej twórcy postanowili wprowadzić tego typu mechanizm, gdyż uznali, że witryny takie mogą zawierać szkodliwe oprogramowanie.

Dziurawy system przeciwatomowy

17 grudnia 2018, 11:06Ujawniony właśnie kwietniowy raport Inspektora Generalnego Departamentu Obrony wykazał, że amerykański System Ochrony Rakietami Balistycznymi (BMDS) jest pełen dziur. Okazało się, że dane przekazywane przez system nie są szyfrowane, nie zainstalowano żadnego oprogramowania antywirusowego, brak jest wielostopniowych systemów uwierzytelniających, znaleziono za to dziury liczące sobie... 28 lat.